- 基于JWT实现简单的用户登陆验证(超详细)——软件测试圈

一. 什么是JWT

JSON Web Token(JWT)是目前最流行的跨域身份验证解决方案。

二.JWT一般用于做什么

授权

即在用户登录成功以后,为用户颁发一个token(令牌),用户便可以使用这个token令牌访问后台的接口

加密

使用JWT可以对接口的参数进行加密,在后台验证成功以后才能真正进行处理

三.为什么要使用JWT进行认证,而不使用session、cookie?

基于cookie的认证,存在如下问题:

CSRF:session基于cookie,如果cookie被截获,用户很容易收到跨站请求伪造的攻击。

基于session的认证,存在如下问题:

开销大:每个用户在认证之后,都要在服务端做一次记录,以方便该用户下次请求的鉴别。通常session保存在内存中,随着认证用户的增多,服务端存储session的开销显著增大。

扩展性低:用户认证记录存储在认证服务器的内存中,这意味着用户下次请求仍要访问这台服务器才能拿到授权。在分布式应用上,这限制了负载均衡的能力,进而限制了整个应用的扩展能力。

JWT是一种基于token的认证机制,它类似于HTTP协议一样是无状态的,不需要在服务端保留用户的认证信息或者会话信息。除此之 外,基于token的鉴权机制不需要考虑用户在哪一台服务器登录,为应用扩展提供了便利。

说了这么多,那我们就通过一个小案例来实战一下~

环境准备:

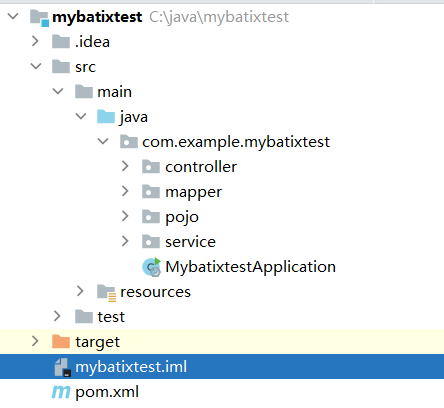

一个简单的springboot工程:

基本的user实体类:

package com.example.mybatixtest.pojo;

import com.baomidou.mybatisplus.annotation.IdType;

import com.baomidou.mybatisplus.annotation.TableField;

import com.baomidou.mybatisplus.annotation.TableId;

import com.baomidou.mybatisplus.annotation.TableName;

import java.io.Serializable;

import com.sun.xml.internal.ws.developer.Serialization;

import lombok.Data;

/**

*

* @TableName user

*/

@TableName(value ="user")

@Data

@Serialization

public class User implements Serializable {

/**

*

*/

private String userId;

/**

*

*/

private String username;

/**

*

*/

private String password;

@TableField(exist = false)

private static final long serialVersionUID = 1L;

}1.我们先在pom.xml文件中导入jwt依赖

<!--引入jwt--> <dependency> <groupId>com.auth0</groupId> <artifactId>java-jwt</artifactId> <version>3.9.0</version> </dependency>

2.创建一个JWT工具类,封装JWT的相关操作(加密、验证、解密)

package com.canrio.onlinemusic.utils;

import com.auth0.jwt.JWT;

import com.auth0.jwt.JWTVerifier;

import com.auth0.jwt.algorithms.Algorithm;

import com.auth0.jwt.interfaces.DecodedJWT;

import org.springframework.stereotype.Component;

import java.util.Date;

@Component

public class TokenUtil {

private static final long EXPIRE_TIME= 15*60*1000;

private static final String TOKEN_SECRET="token123"; //密钥盐

/**

* 签名生成

* @return

*/

public static String sign(String name,String userId){

String token = null;

try {

Date expiresAt = new Date(System.currentTimeMillis() + EXPIRE_TIME);

token = JWT.create()

.withIssuer("auth0").withClaim("id","id")

.withClaim("username", name)

.withClaim("userId",userId)

.withExpiresAt(expiresAt)

// 使用了HMAC256加密算法。

.sign(Algorithm.HMAC256(TOKEN_SECRET));

} catch (Exception e){

e.printStackTrace();

}

return token;

}

/**

* 签名验证

* @param token

* @return

*/

public static boolean verify(String token){

try {

JWTVerifier verifier = JWT.require(Algorithm.HMAC256(TOKEN_SECRET)).withIssuer("auth0").build();

DecodedJWT jwt = verifier.verify(token);

System.out.println("认证通过:");

System.out.println("issuer: " + jwt.getIssuer());

System.out.println("username: " + jwt.getClaim("username").asString());

System.out.println("userId: " + jwt.getClaim("userId").asString());

System.out.println("id"+jwt.getClaim("id").asString());

System.out.println("过期时间: " + jwt.getExpiresAt());

return true;

} catch (Exception e){

return false;

}

}

public static String getId(String token){

JWTVerifier verifier = JWT.require(Algorithm.HMAC256(TOKEN_SECRET)).withIssuer("auth0").build();

DecodedJWT jwt = verifier.verify(token);

String id = jwt.getClaim("userId").asString();

return id;

}

}3.创建一个登录拦截器LoginInterceptor,用于获取请求的Token并进行验证

package com.example.mybatixtest.interceptor;

import com.example.mybatixtest.utils.TokenUtil;

import org.springframework.http.HttpMethod;

import org.springframework.stereotype.Component;

import org.springframework.web.servlet.HandlerInterceptor;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

@Component //在容器中进行注册

public class LoginInterceptor implements HandlerInterceptor {

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

if (HttpMethod.OPTIONS.toString().equals(request.getMethod())) {

System.out.println("OPTIONS请求,放行");

return true;

}

String token = request.getHeader("token");

if(TokenUtil.verify(token)){

return true;

}

// 失败我们跳转回登录页面

request.setAttribute("msg","登录出错");

request.getRemoteHost();

request.getRequestDispatcher("/login").forward(request,response);

return false;

}

}4.修改web配置,添加一个配置类WebConfig对LoginInterceptor进行注册和制定拦截规则

package com.example.mybatixtest.config;

import com.example.mybatixtest.interceptor.LoginInterceptor;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;

//@Configuration 告诉springboot这是一个配置类

@Configuration

public class WebConfig implements WebMvcConfigurer {

@Autowired

LoginInterceptor loginInterceptor;

@Override

public void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(loginInterceptor)

.addPathPatterns("/**") //默认对所有请求进行拦截

.excludePathPatterns("/userLogin","/static/**"); //对login页面和静态资源不拦截

}

}5.我们编写简单的请求进行验证

@GetMapping(value = "/userLogin")

public String userLogin(@RequestParam("username") String username, @RequestParam("password") String password) {

//创建一个条件构造器

QueryWrapper<User> userQueryWrapper = new QueryWrapper<User>();

//传入查询条件

userQueryWrapper.eq("username", username).eq("password", password);

User user = userService.getOne(userQueryWrapper);

if (user != null) {

String res = TokenUtil.sign(username, user.getUserid());

System.out.println(res);

return res;

}

return "失败";

}6.使用postman进行验证,我们可以发现用户端得到了一串token字符串

7.这里再用我之前做过的小项目对token进行验证

/**

* 根据返回的token解析用户id并返回该用户的歌单列表

*

* @return

*/

@GetMapping("/getUserFolderByUserId")

public List<UserFolder> getUserFolderByUserID() {

String token = request.getHeader("token");

System.out.println(token);

String id = TokenUtil.getId(token);

QueryWrapper<UserFolder> userFolderQueryWrapper = new QueryWrapper<>();

userFolderQueryWrapper.eq("user_userid", id);

List<UserFolder> list = userFolderService.list(userFolderQueryWrapper);

System.out.println(list);

return list;

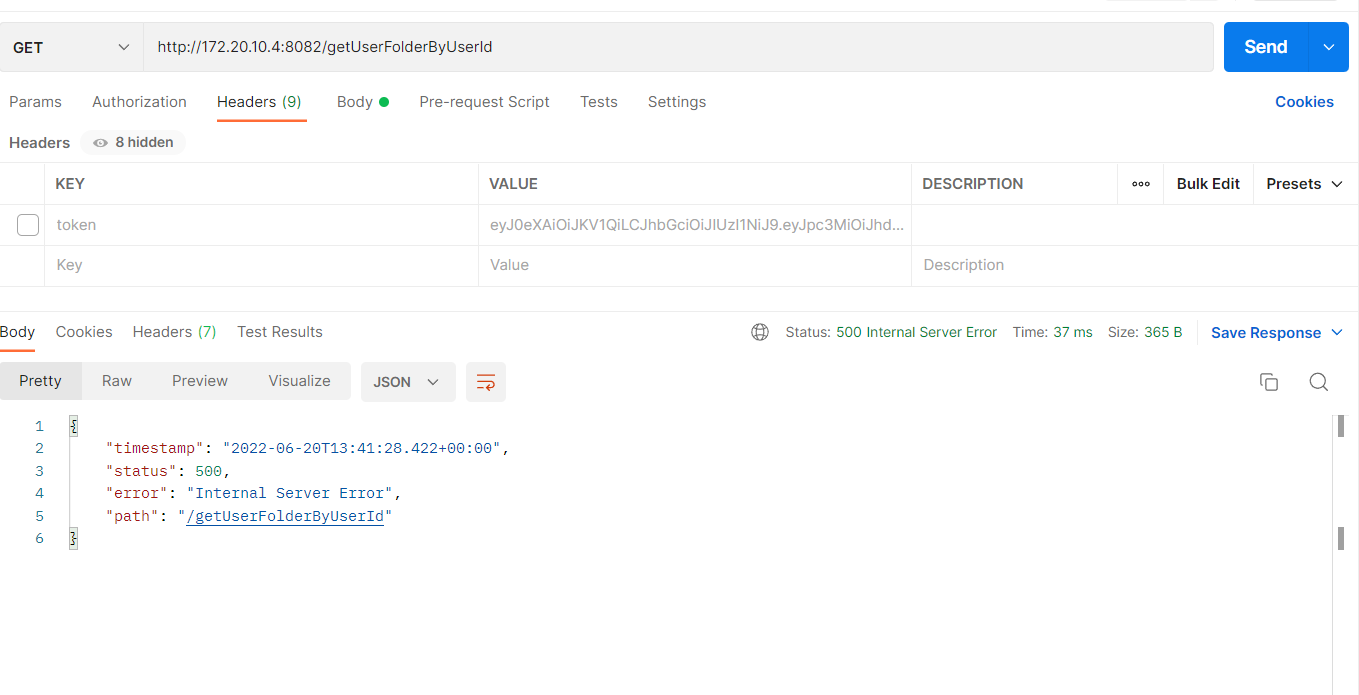

}当我们请求头不携带token时:

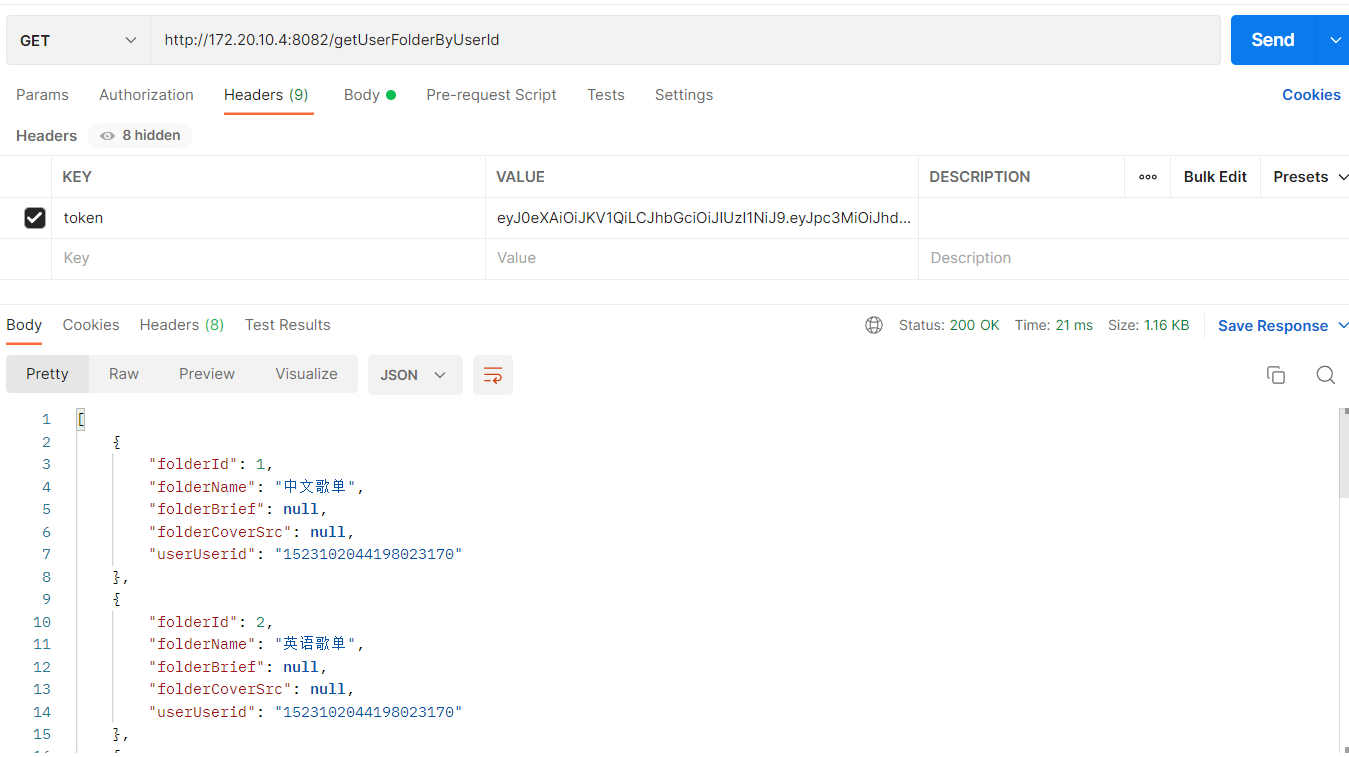

当我们携带时:

作者:啊陈晓

原文链接:https://blog.csdn.net/weixin_47025166/article/details/125373122

- -1.00 查看剩余0%

- 【留下美好印记】赞赏支持

- 推荐阅读

- 换一换

- 测试时间的评估:开发时间的1/3~1/208-10读者提问:今天刚刚接到一个项目,项目经理让我们评估测试时间,但我需求还没搞明白,实在不知道怎么评估测试时间呢,阿常能给我支支招吗 ?阿常回答:告诉你一个大多数团队都通用的测试时间评估法则:开发时间的 1/3 ~ 1/2。1、不怎么复杂的项目,测试时间一般按照开发时间的 1/3 来评估。2、稍微复杂一点的项目,测试时间一般按照开发时间的 1/2 来评估。阿常碎碎念:对于以上测试时间的评估,可依据实际项目中可能发生的测试风险,酌情再增加 20%。比如,实际测试下来发现 BUG 很多,开发修复时间长,测试需要等待开发提测新版本;比如实际测试过程中测试人员有变动,原来熟悉这个项目的测试人员休...

- Linux终端常见用法总结——软件测试圈11-24Linux终端常见用法总结 一、前言 熟悉Linux终端的基础用法和常见技巧可以极大提高运维及开发人员的工作效率,笔者结合自身学习实践,总结以下终端用法供同行交流学习。 二、常见用法 1.快捷键 1.1.Alt + . 在光标位置插入上一次执行命令的最后一个参数。 1.2.Ctrl + R 模糊搜索历史执行命令。下载安装fzf可以提升该命令的交互性。 1.3.Ctrl + Z 将正在执行的命令送入后台,以继续使用终端。执行bg命令可以查看后台正在执行的命令列表,执行fg命令可以调回后台正在执行的命令。 1.4.Ctrl + A 移动光标到首位字符。例如,在已输入命令...

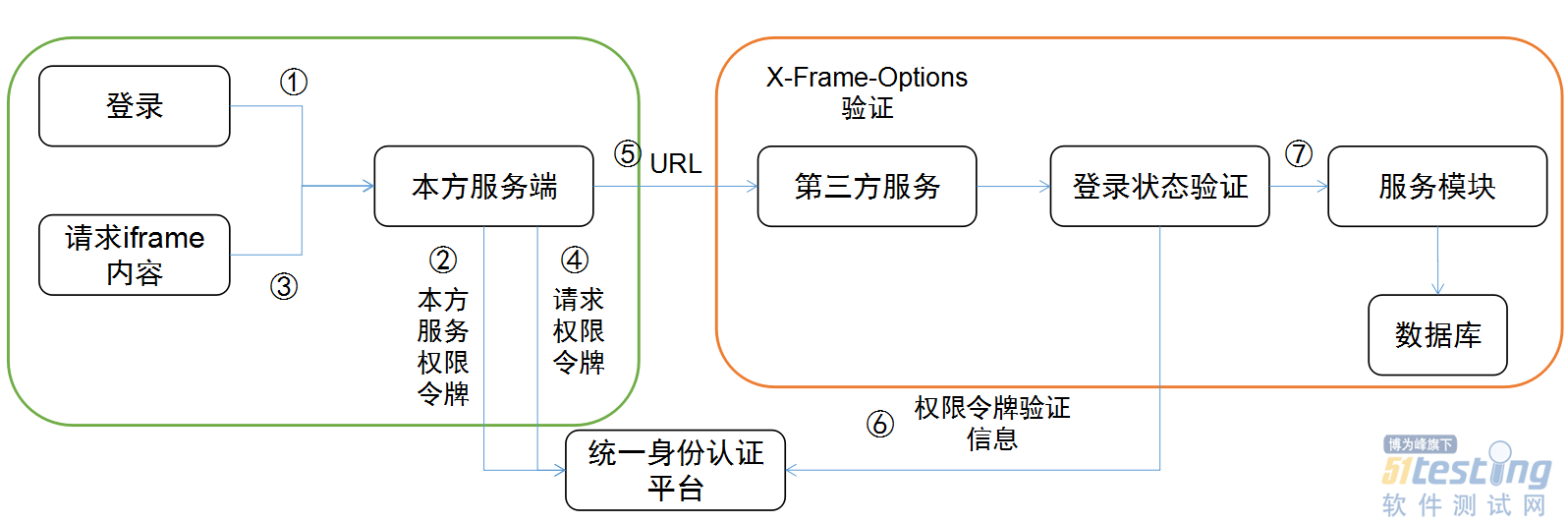

- 提高页面集成效率,了解iframe页面嵌入使用03-14前言 在跨域请求不同服务方或是兼容先前系统的页面时,你可能想利用AJAX从网页上下载HTML并粘贴到div中,这将带来不安全注入的问题。 此时,通过iframe页面嵌入可以很好地解决上述问题。 本文带您了解iframe内联框架,帮助您提高页面集成效率和复用率,一次开发,多次使用。同时,解决在使用iframe跨域访问时,第三方cookie暂存转发问题。 iframe安全嵌入方案 iframe嵌入是一种快速的表示集成方法,具有以下三方面优点: 1.iframe是一个全新的独立的宿主环境,用于隔离或者访问原始接口及对象,并能够原封不动地将嵌入的网页展现出来; 2.如果有多个网页引用...

- 测试工程师如何突破职业瓶颈?——软件测试圈04-12测试行业现状 继教育培训、社区团购领域大幅度裁员之后,互联网大厂裁员消息也开始陆续传出,百度爆出游戏部门300多人接近全部被裁,直播业务被裁员90%;爱奇艺大规模裁员,裁员比例在20%到40%;而腾讯在年度员工大会表示,PCG事业群将开始大规模人员优化,此外,字节、阿里、携程等一众互联网企业,都开始削减支出、裁员过冬,不得不承认互联网企业的寒冬已来。 互联网仍在发展,但已经是存量市场了,对人员规模的需求正在放缓。在存量市场里,冗余人员和低效人员会被淘汰、被外包,而优秀的人才也会一直受到招聘方的青睐。所以我们就看到了近期行业里冰火两重天的一幕,一边是大量的低端测试工程师被淘汰、被外包和被...

- 【测试流程】新一轮的测试制度梳理来了10-17印象中,测试流程制度这块,我们每年都会更新,当然啦,还是hr追的紧啊,主要目的说是为了保障线上质量。浅浅分享一下吧,觉得实用可以直接抱走。今年我们主要抓的部分分为两个,一个是计划达成率,一个是线上质量。按照实际完成的情况进行加分或者扣分。一、【计划达成率】按照测试计划及测试用例进行测试,符合相关项目规范,100%完成开发计划。因个人原因,每延迟一天,扣10分,项目整体提前一天及以上,加10分。(项目具体日期按照项目评估时间进行)二、【上线后质量】产品/功能上线后的经分析是测试遗漏导致的bug,进行扣分。若是P1级别的bug,1个扣10分,若是P2级别bug,1个扣5分,若是P3级别bug,扣1...

- 关于我们 联系我们 版权声明 广告服务 站长统计

- 建议使用IE 11.0以上浏览器,800×600以上分辨率,法律顾问:上海兰迪律师事务所 项棋律师

- 版权所有 上海博为峰软件技术股份有限公司 Copyright©51testing.com 2003-2024, 沪ICP备05003035号

- 投诉及意见反馈:webmaster@51testing.com; 业务联系:service@51testing.com021-64471599-8017

- 51testing软件测试圈微信