- 神级测试人员才会的测试技术:黑客之刃扫描器(上)——软件测试圈

前言

我在做51Testing讲堂以及和参加讲堂的同学们在微信群里互动的时候,有个同学提出最好能在安全工具当中集成扫描功能,这个建议勾起了我的兴趣,下面大家将会看到的扫描器,就这么出炉了。

扫描器的设计思想是:灵活、易扩展、易修改。

灵活的意思就是可单独执行专项漏洞的扫描,也可以批量执行集成的所有漏洞探测模块;易扩展的意思就是,新的漏洞检测模块可清晰简单的集成进扫描器;易修改,对各个漏洞扫描模块可根据特殊情况修改探测逻辑。

不管是安全,或者是渗透测试,我们的假想敌都是不法的黑客分子,就个人能力的角度来看,对漏洞的理解及漏洞利用场景的熟悉程度,决定了我们匹配哪一级别的骇客。

当然,现在的骇客好像越来越团队化了,可能是因为现在高价值系统的防护成本越来越高,独狼下口越来越难,所以他们聚成缕子,人越来越多,发展出了APT攻击。

APT就是高级可持续性渗透,啥意思?

就是哪怕你花了几十万的软硬件防护且成功了,也不可能没有漏洞,就算我一天找不到,两天总可以,两天不行就三天、四天、五天......

等到你海枯石烂,防护墙过期那一天。

上面是开玩笑,大家可以搜索下APT,渗透层面的黑客,首先是个战术大师,就像刺客,也许说忍者更贴切。

本文抓要为大家讲解刺客的匕首——扫描器,文章脉络很简单,先讲怎么用,在讲怎么扩展。

扫描器的使用

扫描器下载地址: https://gitee.com/samllpig/SafeTool-51testing

工具的详细安装教程: http://quan.51testing.com/pcQuan/lecture/117

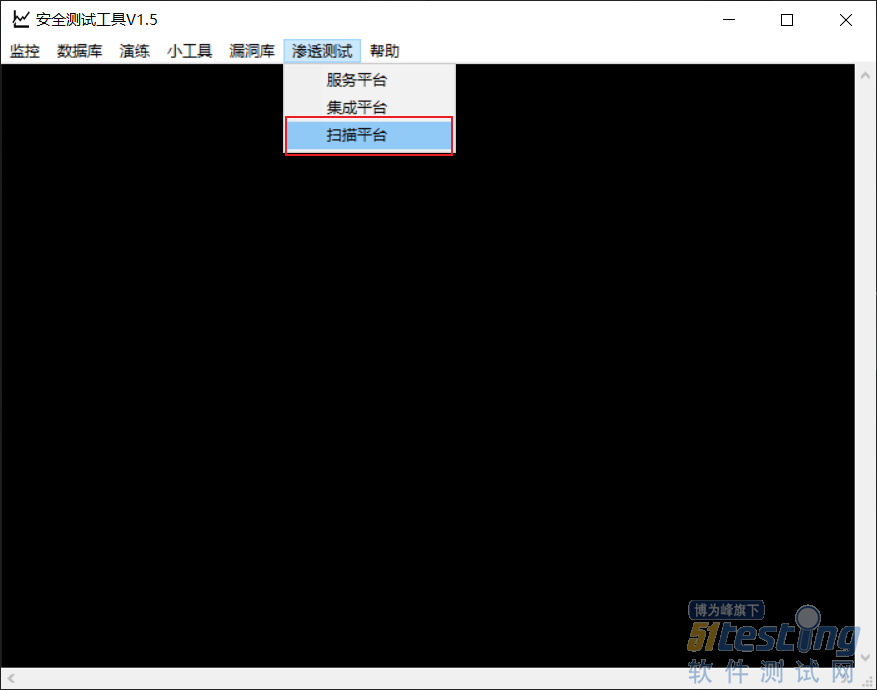

先打开我们的扫描器看下界面:

扫描器界面:

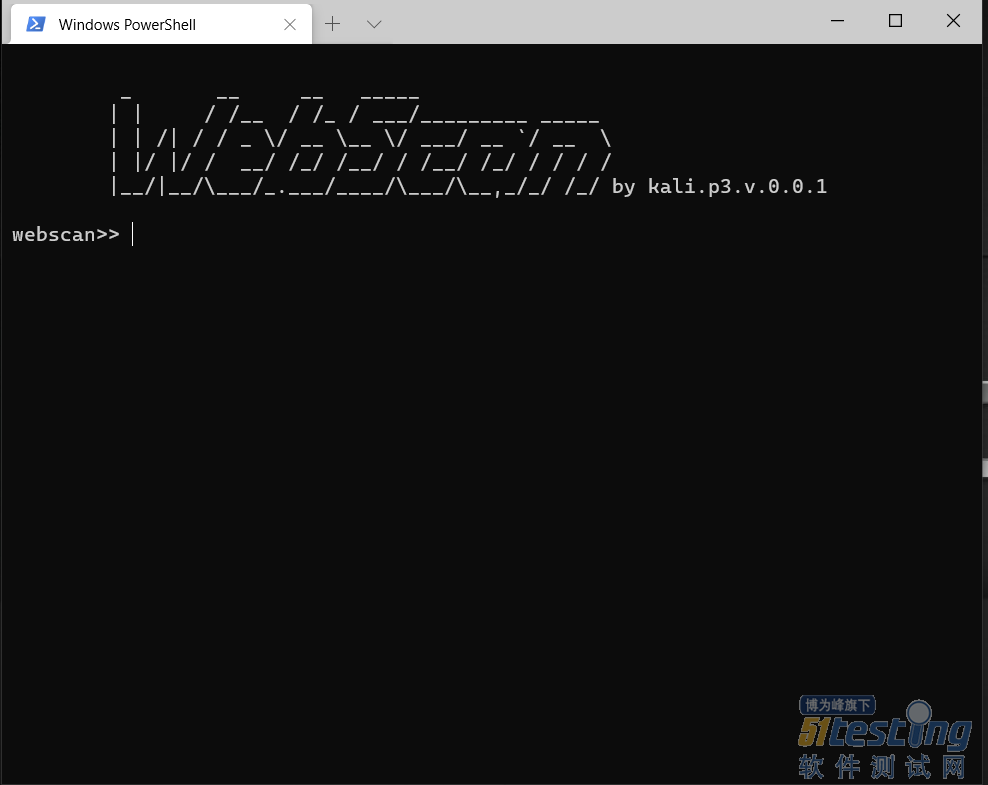

好了,上面就是我们的扫描器,全部使用命令操作,简单易记,大家跟着敲就可以了。

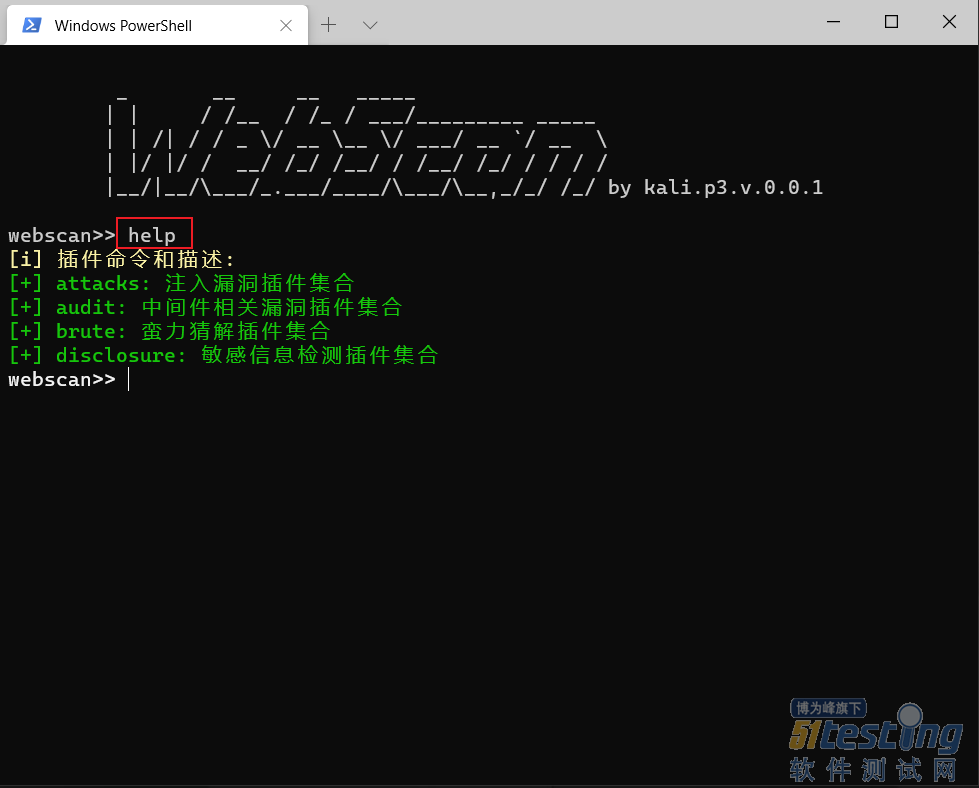

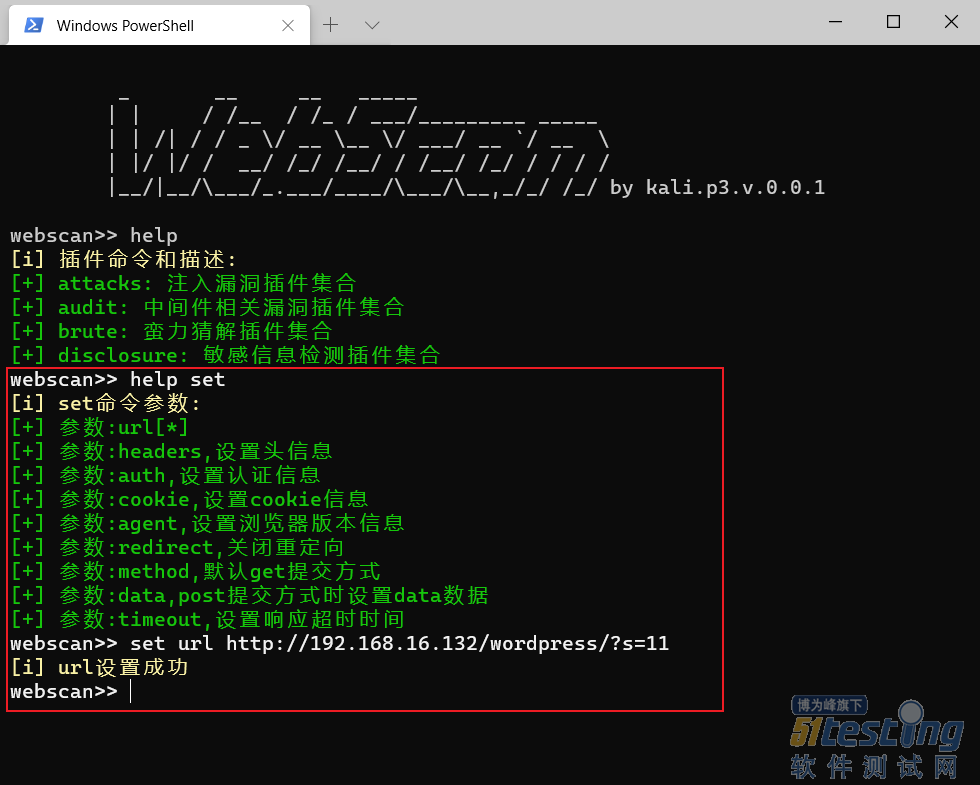

help命令使用

help: 列出集成的插件命令和描述。

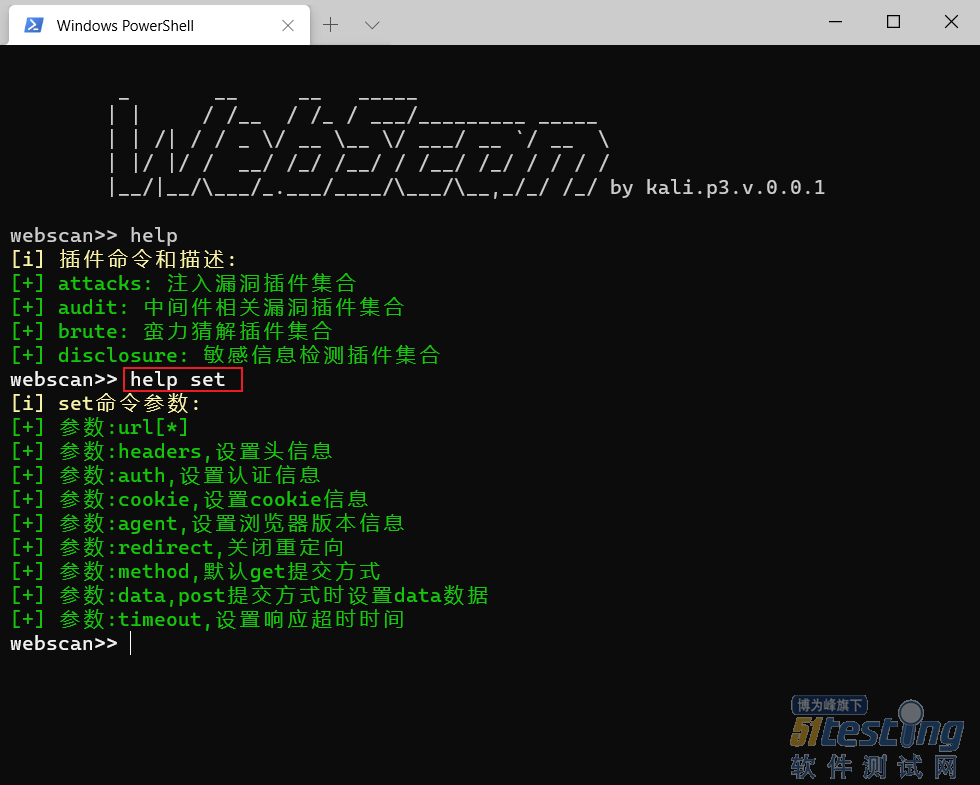

我们开始扫描之前要做些基本的设置,输入help set命令,查看我们需要设置那些参数,带*号的是必选项。

info命令

info:显示详细的漏洞检测模块

info命令的使用格式是:info [插件名称],插件名称就是上图中输入help命令得到的。

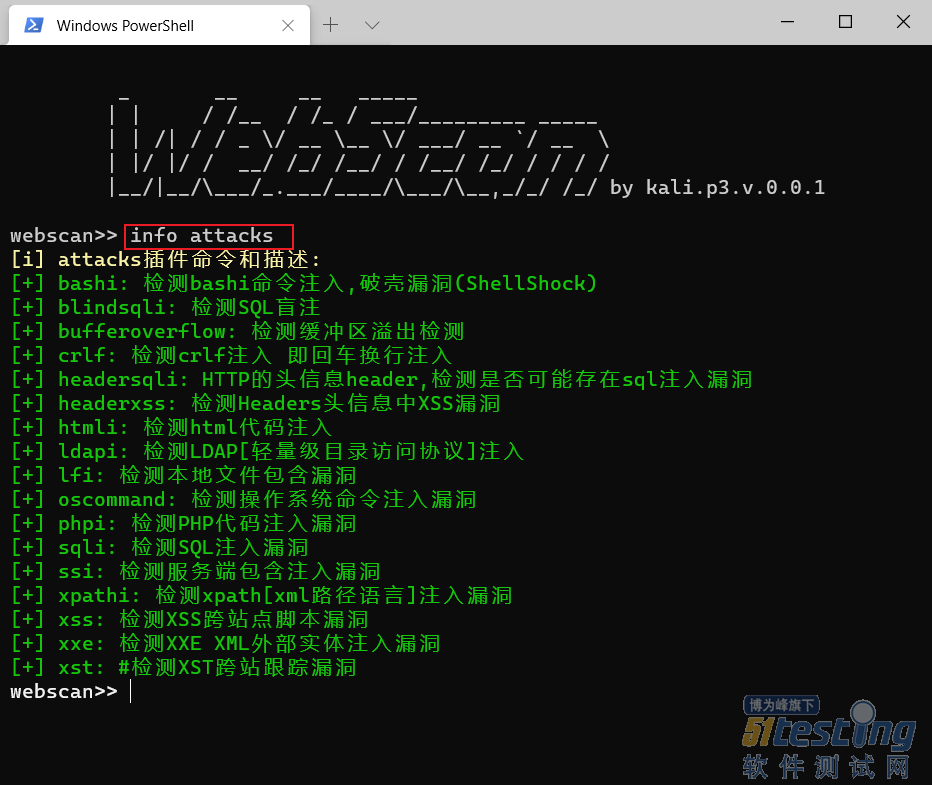

输入info attacks:

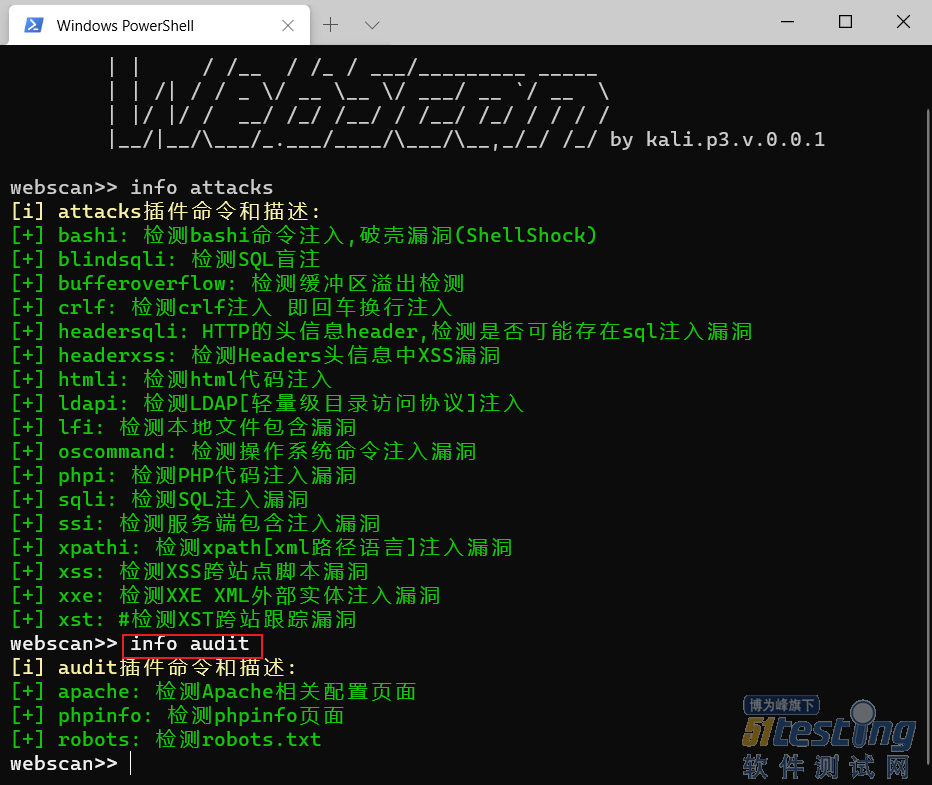

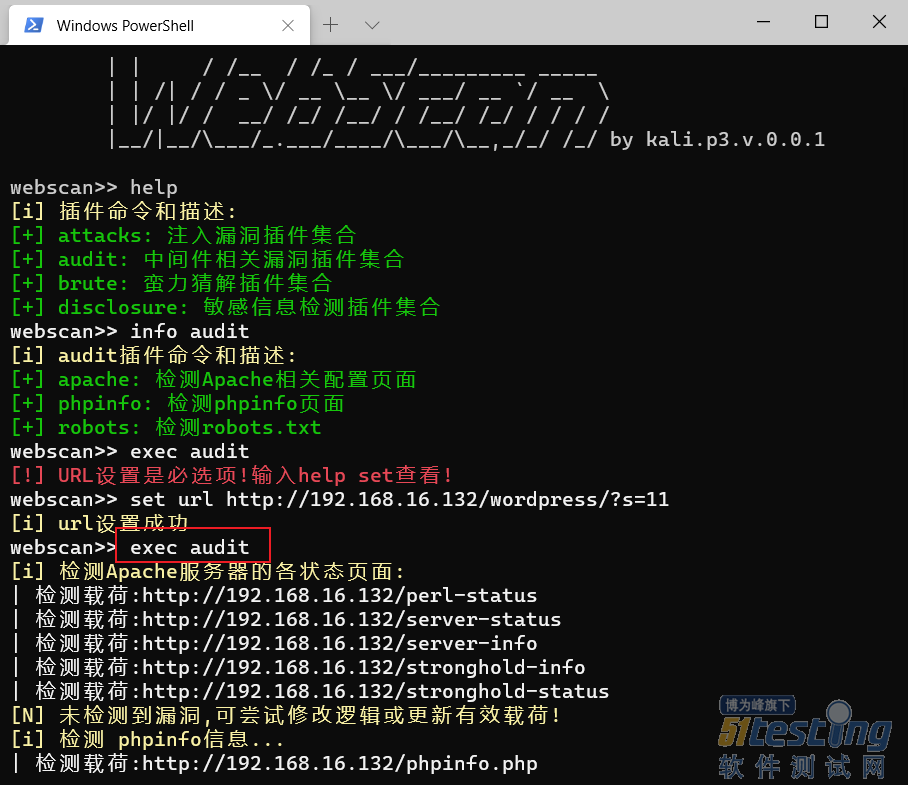

输入info audit命令:

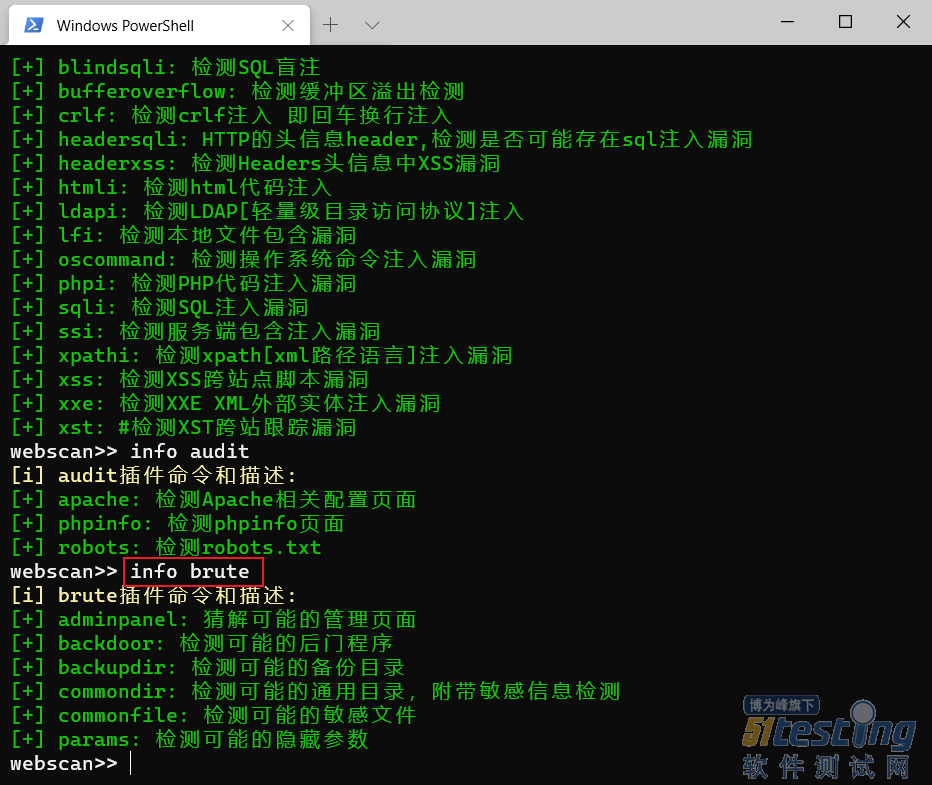

输入info brute命令:

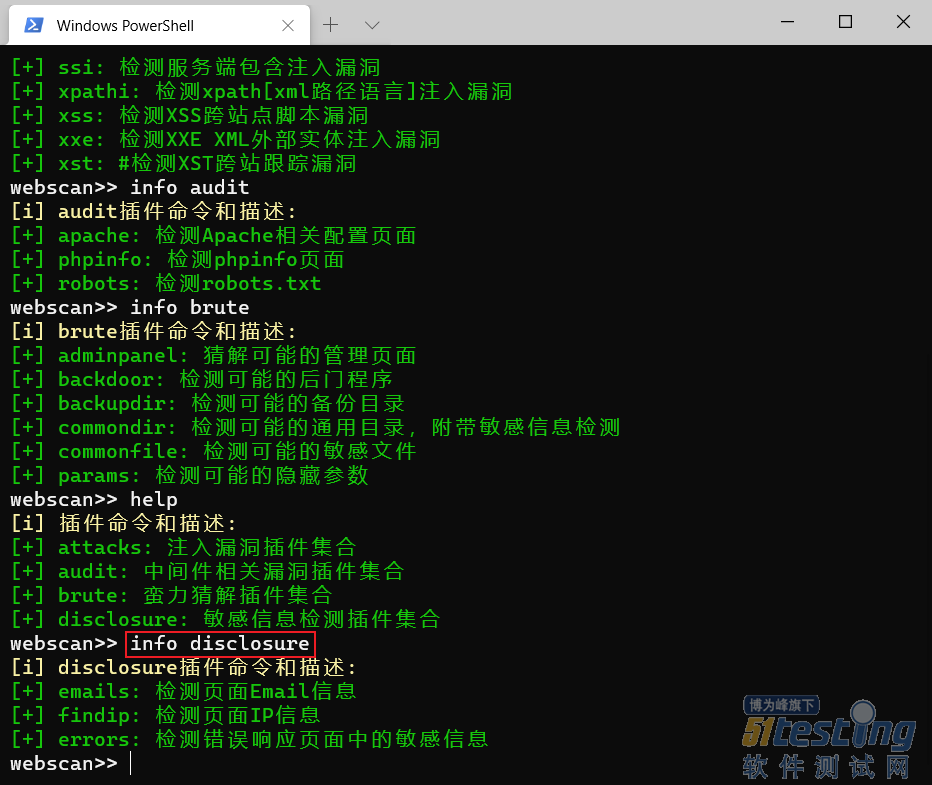

输入 info disclosure:

set命令

在进行扫描之前需要进行基本的设置工作,通过help set命令查看可以设置的选项,在通过set命令设置,在help set显示的选项中带*号的是必选项,其他的根据需要进行设置。

set 命令格式:set [选项] [参数]。

举例:seturl http://192.168.16.132/wordpress/?s=11

check命令

输入check argv 显示set中设置的参数值。

其中agent参数,即版本信息默认会随机获取。

exec命令

执行检测命令,命令格式:exec 插件名称[.模块名称]。

如果只输入插件名称[attacks、audit、brute、disclosure],则会执行当前插件下所有漏洞检测模块,如果输入插件名称、模块名称,例如:attacks.xss,则仅会执行当前插件下指定的模块名称。

输入exec audit:执行检测中间件插件下的所有模块。

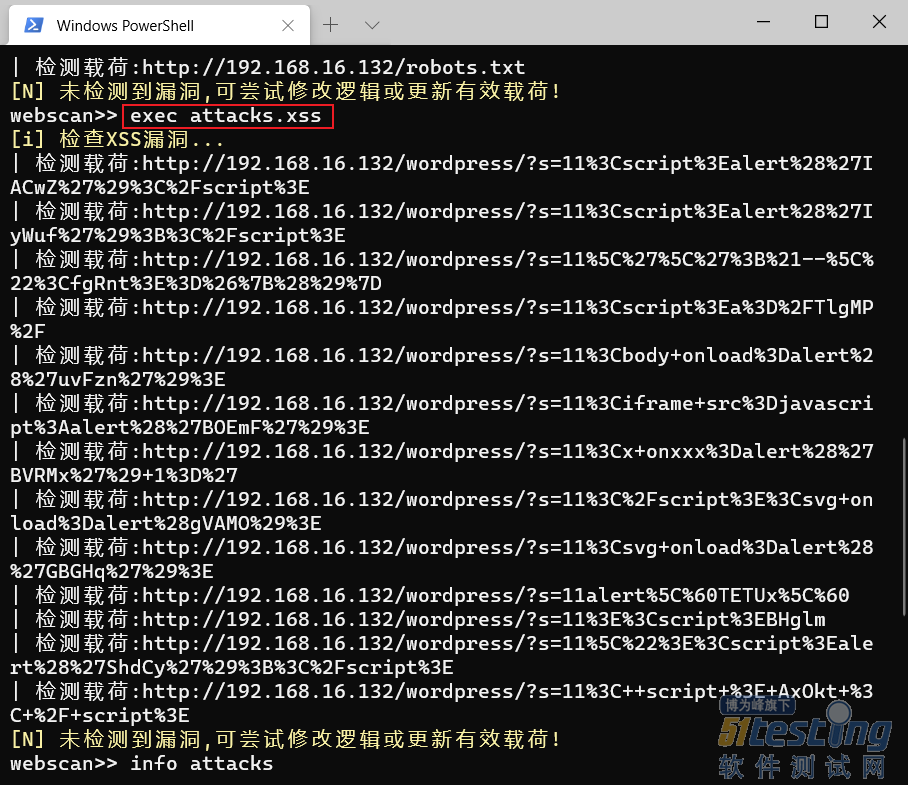

输入exec attacks.xss:使用注入插件中的检测xss漏洞模块。

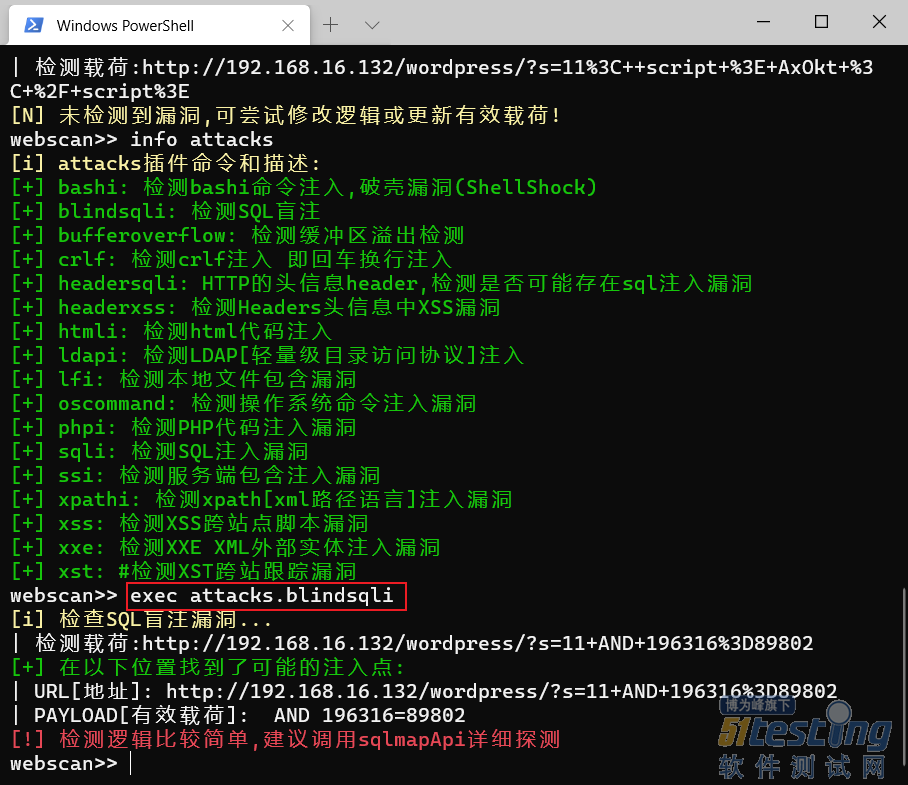

输入info attacks.blindsqli:检测sql盲注漏洞。

作者:小猪

- 0.00 查看剩余0%

- 【留下美好印记】赞赏支持

- 推荐阅读

- 换一换

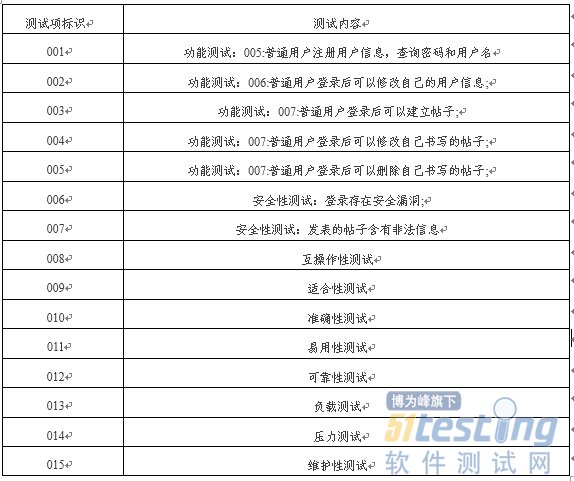

- BBS级别测试计划09-08需求 后台 o001 :超级管理员可以建立BBS分论坛 o002:超级管理员可以建立,修改,删除每个BBS分论坛版主信息,包括登录名与密码,每个BBS分论坛可以有一到多个版主; o003:版主登录后可以修改用户名及密码; o004:版主查看本分论坛未审批的帖子进行审批或退回.对于其他分论坛信息,本论坛版主权限与普通用户相同。 前台 o005:普通用户注册用户信息,查询密码和用户名; o006:普通用户登录后可以修改自己的用户信息; o007:普通用户登录后可以建立,修改,删除自己书写的帖子; o008:普通用户登录后可以查询,查看别人发表的审核通过的帖子; o009:...

- Bug定位介绍——软件测试圈06-16Bug定位要求:基本要求:定位出bug是前端bug还是后端bug更高要求:bug所属模块、bug的代码级别(不要求)Bug定位的价值:找到BUG的本质(找到必现路径)提升开发修复BUG的效率提升自身的逻辑思维与技术能力Bug定位的时间安排:优先需要进行所有测试用例的执行,找到bug,并提交bug在不耽误执行进度的前提下,可以花费时间来尽可能定位出bugBug定位的技巧:1)逻辑分析分析所有可能,逐个排查找到最短复现路径例如:玩CF游戏,从高处落下,没有掉血的情况---bug定位:可能因素逐一列出:姿势、地势、高度...针对可能因素逐一进行分析,每次控制变量,只改变其中一个因素最终确定出影响因素...

- 测试监控和测试控制03-28在软件测试领域,QA管理者和高阶的测试人员必须实施不同的测试管理方法,例如测试监控和控制,以确保测试活动按照计划顺利执行。管理人员需要这些基本的管理策略来跟踪和调整测试进度,以获得最佳的工程效能。什么是测试监控测试监控是一个测试执行过程,其中所有测试活动和工作都被评估为:跟踪当前进度,查找和跟踪可观测测试指标根据测试数据评估下一步计划向相关团队和利益相关者提供有关测试过程进度的反馈可以手动或自动收集测试监控信息,它可用于评估覆盖率等退出标准。测试人员应用各种技术来保证在每个级别实现目标以满足预定义的基准和目标。换句话说,测试监控将测试活动的实际状态与预期目标进行比较,并提供有关该过程是否正在产...

- 在学习测试理论基础时,相信大家都曾看到这个问题“请说说软件测试分类”,其中一个答案就是:按测试阶段,软件测试可分为:单元测试、集成测试、系统测试、验收测试。 那么,单元测试?单元测试?什么是单元测试呢?最初作为一个对单元测试毫无概念,对单元测试的了解仅限于官方简介说明,且只会if else基础语法的初学小白而言。觉得单元测试肯定是需要强大的代码能力,是那种能写上千万个字符代码的资深码农才会的技能。 后面学习了测试开发课程后发现,其实单元测试从某种层面上可以简单的说就是测试某个单元函数方法是否满足设计的测试。在前端界面未实现的情况下,通过写单元测试代码来调用测试这个函数。 例如:开发写...

-

- 软硬件的兼容性测试——软件测试圈04-15硬件兼容性测试一般考虑两个方面的内容:一是不同的硬件配置可能影响软件的性能,二是软件若使用了某些硬件的特定功能,就要对此进行兼容性测试。硬件兼容性测试具体内容如下:1、与整机的兼容性测试考虑到软件的运行情况,需要对常见的硬件配置进行测试,从而确定软件能够在多种硬件配置环境下运行。如果软件对硬件的配置要求比较高还要测试它的敏感度。2、与板卡和外设的兼容性测试如果软件需要直接访问某类板卡和外部设备,通常需要对这些板卡和外设的接口调用进行测试,以确保对这些接口的访问适用于所有型号的板卡和外设。软件兼容性测试软件兼容性测试主要考虑以下问题:1、与操作系统的兼容性如果一个软件可以在多种操作系统上运行,就...

- 关于我们 联系我们 版权声明 广告服务 站长统计

- 建议使用IE 11.0以上浏览器,800×600以上分辨率,法律顾问:上海兰迪律师事务所 项棋律师

- 版权所有 上海博为峰软件技术股份有限公司 Copyright©51testing.com 2003-2024, 沪ICP备05003035号

- 投诉及意见反馈:webmaster@51testing.com; 业务联系:service@51testing.com021-64471599-8017

- 51testing软件测试圈微信